Die Funktion von IoT Systeme basiert auf der Vernetzung mehrerer internetfähiger Geräte und Dienste und dem Austausch von Daten innerhalb dieser Systeme und Diensten. Je weiter sich IoT Systeme bei Privatpersonen etablieren, desto mehr Daten und desto sensiblere Daten werden zwischen den Systemen ausgetauscht und an Dienste weitergegeben, die diese wiederrum verarbeiten.

Diese Übermittlung und Verarbeitung von personenbezogenen Daten, also Daten, die sich „auf eine identifizierte oder identifizierbare natürliche Person […] beziehen“ (Art. 4 Abs. 1 DSGVO), birgt eine Vielzahl an Risiken für den jeweiligen Endverbraucher.

Durch die direkte Schnittstelle zwischen dem in den Haushalt integrierten IoT Gerät und den jeweils im Hintergrund agierenden Dienstanbietern, werden wir eine immer stärkere und immer intensivere Auswertung unseres Konsumverhaltens und unseres Nutzungsverhaltens erleben. Betrachten wir diese Annahme am Beispiel eines intelligenten Kühlschranks, der den Bestand einzelner Produkte überwacht und bei Unterschreitung eines Meldebestands automatisiert auf dem Smartphone des Nutzers einen Bestellvorschlag für das jeweilige Produkt anzeigt.

Nehmen wir an, dass nach der Entnahme eines Bieres vom Typ „Stuttgarter Hofbräu Pils“ (unser favorisiertes Bier) der Meldebestand für das Produkt Bier unterschritten worden ist. In diesem Fall gibt es verschiedene, von der jeweiligen Form der Datenverarbeitung abhängige Möglichkeiten, wie der Kühlschrank auf diese Situation reagieren kann.

Fall 1:

Der Kühlschrank schlägt uns das Bier „Stuttgarter Hofbräu Pils“ zum uns bekannten Marktpreis vor. Dieser Fall ist wünschenswert, da das System hier lediglich unserer Präferenz nach einen Produktkauf Vorschlag erstellt. Hier kommt es nicht zu einem „Missbrauch“ unserer Daten durch das System.

Fall 2:

Der Kühlschrank schlägt uns das Bier „Stuttgarter Hofbräu Pils“ zu einem höheren Preis, als der uns bekannt Marktpreis vor und bietet gleichzeitig das Bier „Oettinger Pils“ zu dem oder einem niedrigeren Preis an, den wir regulär für das Bier „Stuttgarter Hofbräu Pils“ kennen. Hintergrund dieses Verhaltens ist, dass der Hersteller von „Oettinger Pils“ den Absatz seines Produktes steigern möchte und beim an den Kühlschrank angebundenen Online-Lieferanten eine Marketing Kampagne geschalten hat, in der „Stuttgarter Hofbräu Pils“ Kunden aktiv durch eine individuelle, interessensabhängige Preisgestaltung abgeworben werden sollen. Wir werden somit durch das IoT-Gerät und den Vertriebsinteressen des am besten bietenden Anbieter bzw. Hersteller manipuliert und zum Kauf von Produkten animiert, die wir in Einzelhandel nicht oder nicht so gekauft hätten.

Neben der möglichen Manipulation unseres Kaufverhaltens durch die Analyse unseres Konsumverhaltens müssen wir auch die Verarbeitung unserer Daten im Rahmen von Consumer IoT betrachten. IoT lebt davon, dass sich mehrere Hardware Komponenten vernetzen und automatisiert Daten austauschen und diese dann verarbeiten. Dieser automatisierte Austausch von Daten kann neben den nicht abzustreitenden Vorteilen jedoch auch dazu führen, dass wir die Kontrolle darüber verlieren, wo genau unsere Daten wann und zu welchem Zweck verarbeitet werden. (Felix Heimbrecht 2015)

In der Europäischen Datenschutz Grundverordnung sind in den Artikeln 13 bis 20 die Rechte der betroffenen Personen definiert. Zu diesen Rechten gehört unter anderem das Recht auf Löschung, das Recht auf Information, das Recht auf Auskunft und das Recht auf Einschränkung der Verarbeitung. Diese Artikel legen fest, dass jede betroffene Person gegenüber einem Dienstanbieter (hier der Anbieter des IoT Geräts) das Recht hat, Informationen darüber einzuholen, welche personenbezogenen Daten von ihm verarbeitet werden und auch zu bewirken, dass die Verarbeitung eingestellt wird und dass die personenbezogenen Daten (soweit nicht eine andere Rechtsnorm dies verhindert) gelöscht werden.

Die Umsetzung dieser, dem Schutz der eigenen personenbezogenen Daten dienender, Regelungen wird schwerer, je mehr die verschiedenen IoT Komponenten miteinander kommunizieren und auch mit Fremdsystemen kommunizieren. Das nicht greifen einer schnellen und einheitlichen Möglichkeit die Verarbeitung der personenbezogenen Daten zu stoppen hat zur Folge, dass wir die Kontrolle über unsere personenbezogenen Daten verlieren und auch unser Recht auf informationelle Selbstbestimmung, das sich aus dem Artikel 2 Absatz 1 des Grundgesetzes in Verbindung mit Artikel 1 Absatz 1 des Grundgesetz ergibt, verlieren. Wir riskieren hier also, bei einer inkonsequenten technischen Umsetzung der Rechtsvorschriften den Verlust eines unserer Grundrechte.

Die massive Erfassung und Speicherung unserer personenbezogenen Daten durch IoT Geräte im Haushalt bietet nicht nur den jeweiligen Dienstanbietern eine gute Datenbasis für Werbung, Analyse und Co., sondern schafft auch eine Datenbasis, die für Dritte relevante Informationen enthalten kann. Dritte sind hier Parteien, wie bspw. Juristische Personen oder staatliche Organe bzw. Organisationen, die ein Interesse an der Verarbeitung unserer personenbezogenen Daten haben.

Ein Beispiel für das Interesse eines Dritten an unseren, durch IoT Geräte gesammelten personenbezogenen Daten wäre eine Krankenversicherung (hier: „AUK Versicherung“). Im Sinne einer Kostenreduktion bzw. vorausschauenden finanziellen Planung, wäre es für die „AUK Versicherung“ gut zu wissen, welche Versicherten einen erhöhten Alkoholkonsum haben. Die „AUK Versicherung“ schließt also mit dem Dienstanbieter unseres Kühlschranks aus dem obigen Beispiel einen Vertrag, in dem Vereinbart ist, dass die Namen derjenigen, die mehr als zwei Biere an einem Abend oder häufiger als zweimal im Monat Bier nachordern müssen, an die „AUK Versicherung“ weitergeleitet werden. Die „AUK Versicherungen“ setzt das Risiko dieser Personen zu erkranken höher und erhöht somit den monatlichen Beitrag.

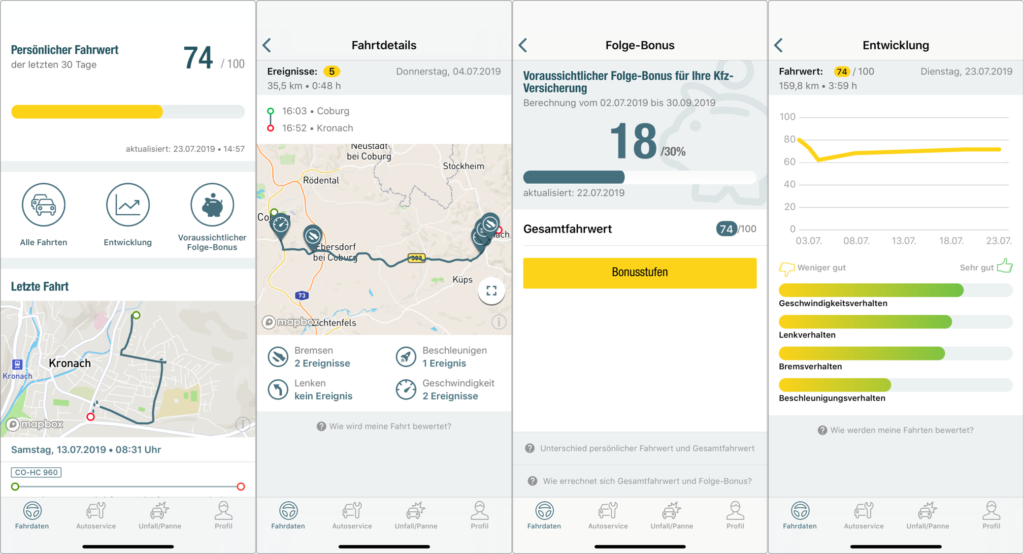

Eine solche Verarbeitung personenbezogener Daten ist heutzutage grundsätzlich erst einmal verboten, jedoch nach einer Einwilligung in diese Verarbeitung durch die Betroffene Person nach Artikel 6 Abs. 1 lit. a) bzw. Artikel 9 Abs. 2 lit. a) auch heute schon denkbar. Hierzu muss die betroffene Person einwilligen und kann dementsprechend diese Verarbeitung jederzeit wieder verbieten, indem sie die Einwilligung wiederruft. Die HUK KFZ-Versicherungen nutzt in Ihre Telematik Plus Tarifen ein ähnliches Konzept. Hier erhält der Versicherungsnehmer einen Sensor, der an der Windschutzscheibe des Fahrzeuges befestigt wird und mit einer App verbunden ist. Während der Fahrt übermittelt der Sensor Informationen über den Fahrstil, die Einhaltung von Geschwindigkeitsbegrenzungen oder das vorausschauende Fahren. Auf Basis dieser Daten errechnet die App einen persönlichen Fahrwert, der wiederrum in die Berechnung für die Höhe des Versicherungsbetrags einfließt. Hier wird nach dem Grundsatz gearbeitet Je defensiver der Fahrstil, desto niedriger der Versicherungsbeitrag. (HUK-COBURG o.J.)

Im Bereich der Strafverfolgung stellen die durch IoT gesammelten Datenmengen zum Verhalten und zum alltäglichen Handeln vor neue Möglichkeiten. Profiler oder auch profiling Algorithmen können auf Basis der IoT-Daten eine extrem genaues Persönlichkeitsprofil einzelner Verdächtiger erstellen oder auch nach Personen mit bestimmten Eigenschaften suchen. Auch können jegliche erhobenen Daten in vielen anderen Formen zur Aufklärung von Delikten und Straftaten führen.

Natürlich bietet dies Vorteile, birgt aber auch die immense Gefahr einer ausgelagerten Vorratsdatenspeicherung, die von den Strafverfolgungsbehörden mehr oder weniger nach Belieben angezapft werden kann. Hier bedarf es zeitgemäße Gesetzte und Regelungen eine solche Nutzung der Daten einzuschränken bzw. zu unterbinden.

Consumer IoT birgt die große Gefahr, dass wir Menschen für Wirtschaft, Medien und Staat zum gläsernen Menschen werden und dadurch Freiheiten und Grundrechte für ein kleines Stück mehr Komfort aufgeben. Hier muss jede Person für sich individuell die Frage beantworten, in wie weit man diese Services nutzen möchte oder auch nicht.